Denn gegen Vishing (eine Kombination aus »Voice« und „Phishing“) gibt es keinen technologischen Schutz. In diesem Beitrag möchte ich das Thema etwas genauer beleuchten.

Was genau ist Vishing?

Vishing ist eine Angriffsform (ähnlich, wie das allseits bekannte Phishing), bei dem Cyberkriminelle versuchen, über das Telefon an sensible Informationen zu gelangen oder mittels Manipulation (Social Engineering), kompromittierende Handlungen herbeizuführen. Dabei geben sich die Angreifer oft als Kollegen, Partner oder externe Dienstleister aus, um das Vertrauen des Opfers zu gewinnen.

Professionelle Angreifer imitieren dabei Personen, die auch wirklich namentlich existieren. Die entsprechenden Informationen wie: Name, Position und Durchwahl zu gewinnen, ist dabei keine echte Hürde.

Um die Glaubwürdigkeit zu untermauern, greifen Cyberkriminelle auf sogenanntes ID-Spoofing zurück, um z. B. eine unternehmensinterne Rufnummer zu simulieren.

Wie kann ein Vishing Angriff aussehen?

Wie gut ein Vishing Angriff am Ende funktioniert, ist wie so oft, von verschiedenen Rahmenbedingungen und Faktoren abhängig. So kann man davon ausgehen, dass sich alle Mitarbeitenden eines kleinen Betriebes persönlich kennen. Hat man ein Unternehmen mit hunderten oder gar tausenden Mitarbeitenden, sieht dieser Umstand gleich ganz anders aus.

Fragen Sie sich einmal selbst: Wie viele Kollegen und Kolleginnen in Ihrem Unternehmen, kennen Sie wirklich persönlich oder würden diese an ihrer Stimme erkennen?

An dieser Stelle möchte ich kein abstraktes Beispiel nehmen, sondern ein Angriff aufführen, den wir tagtäglich in unseren Vishing Simulationen und live-Trainings so durchführen.

Phase 1 - Die Vorbereitung

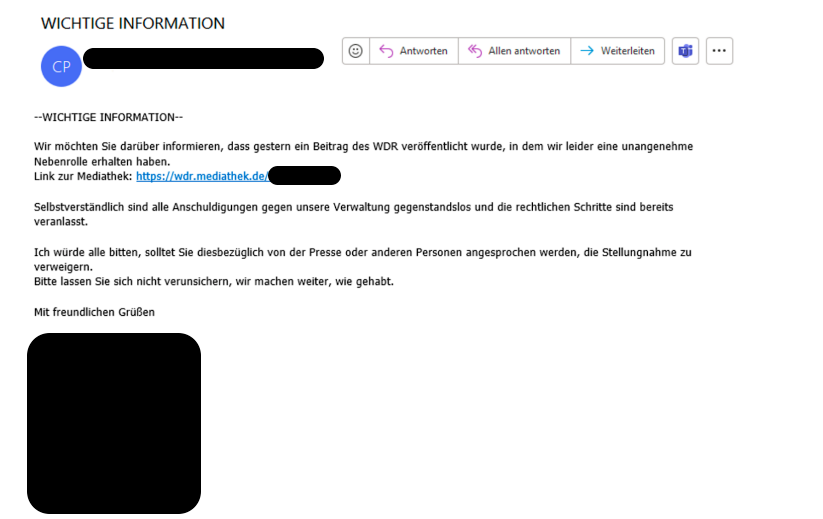

Eingeleitet wird der Angriff durch eine Phishing-Mail, die möglichst viele Accounts erreichen soll. Damit die Phishing-Mail nicht in der Quarantäne oder im Spam landet, ist diese zwar ohne jegliche Funktion, der Inhalt aber brisant genug, um im Tagesgeschäft nicht unbemerkt und unkommentiert unterzugehen. Die IT-Abteilung bewertet die Mail in der Regel als misslungenen Angriffsversuch, da keine funktionierende Phishing URL erkannt werden konnte, ist aber im besten Fall, durch den Inhalt alarmiert.

Phase 2 - Der Anruf

Vorab eine weitere Frage an den Leser dieses Blogs:

Sind Ihre Mitarbeitenden angewiesen, ihre E-Mail-Adressen regelmäßig auf Kompromittierung zu prüfen? Vielleicht haben Sie sogar im Intranet auf Plattformen wie https://haveibeenpwned.com verwiesen?

Unsere Erfahrung zeigt – viele Unternehmen haben diesen Schritt bereits getan. Allerdings zeigt unsere Erfahrung auch, die Wenigsten nutzen das Angebot.

Nun gut.

Wenige Tage nach dem "misslungenen“ Phishing-Versuch greifen unsere Vishing-Experten zum Hörer und der eigentliche Angriff beginnt. Dabei nutzen wir ebenfalls das bereits beschriebene ID-Spoofing und geben uns für die IT-Abteilung des Zielunternehmens aus. In der Ansprache wird die Unternehmenskultur genaustens berücksichtigt – es ist sehr unvorteilhaft, sein potenzielles Opfer mit „Sie“ anzusprechen, wenn man sich doch eigentlich über alle Positionen hinweg duzt.

Hier ein Auszug aus einem Gespräch, das fast Wort für Wort so stattgefunden hat:

Pentester:

Hallo Herr Maier, Metz hier aus der IT, haben Sie einen Moment für mich?

Opfer:

Hallo, also grade ist super unpassend, können Sie später noch mal anrufen?

Pentester:

Es wäre gut, wenn wir das jetzt direkt machen, es geht um den Phishing Vorfall am Montag und Herr Peters (IT-Leiter des Unternehmens – wir nennen das „Namedropping“) hat mich beauftragt, umgehend mit den betroffenen Personen zu sprechen.

Opfer:

(Stille) … Ok, aber ich habe doch nirgendwo draufgeklickt?

Pentester:

Das mag sein, aber wir haben dennoch festgestellt, dass verschiedene Accounts kompromittiert sind, wann haben Sie das letzte Mal Ihre Daten beim ********* (wir verzichten bewusst auf Worte wie Zugangsdaten, Passwörter etc.) gegengeprüft?

Opfer:

…ich weiß jetzt grade nicht, was sie meinen, wo soll ich was geprüft haben?

Pentester:

Eigentlich sind alle Mitarbeitenden angewiesen, regelmäßig die Daten beim ********* gegenzuprüfen! Machen wir das am besten gleich gemeinsam, dann kann ich Herrn Peters im Anschluss auf den neusten Stand bringen.

Opfer:

Ok, geben Sie mir einen Moment, ich muss das hier kurz schließen … also wo kann ich das machen?

Pentester:

Das wäre die URL *****.****-.de. Sie sollten dort umgehend benachrichtigt werden, wenn Ihre Informationen betroffen sind.[…]

Die Kombination aus Landingpage und Anruf

Natürlich kann an dieser Stelle mit der richtigen Firewall Schluss sein.

Bisher ist es bei uns aber genau 0-Mal vorgekommen.

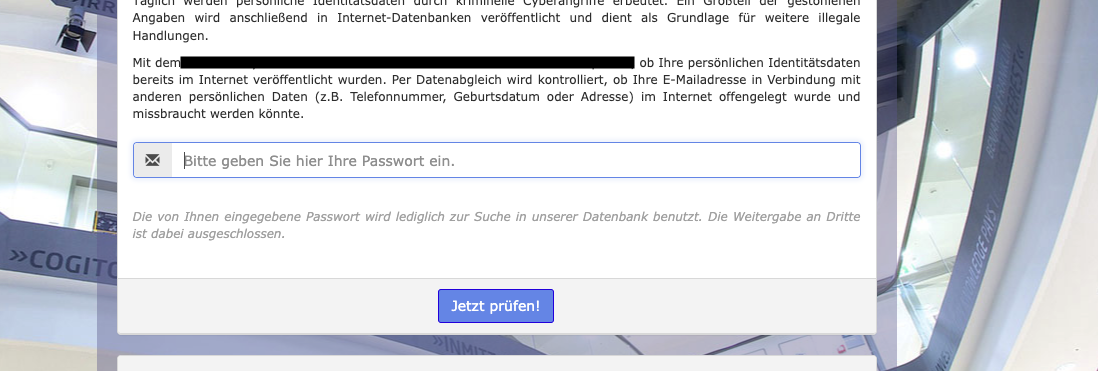

Die URL führt auf einen Webseiten-Klon einer namhaften Datenbank, die es, ähnlich wie haveibeenpwned.com, ermöglicht, E-Mail-Adressen gegen bekannte Leaks zu prüfen.

Eine kleine Änderung gibt es dennoch, anstelle des Eingabefeldes für die zu prüfende E-Mail-Adresse, findet sich hier ein Platzhalter für die Passwort-Überprüfung. Nach dem Absenden gibt es immer eine gute Nachricht: Super! Ihre Daten sind sicher.

Simpel und doch so erfolgreich

71 % der Angerufenen öffnen in der Regel die URL.

Davon kommt es durchschnittlich zu 57 % Einzel- oder Mehrfach-Eingaben. Nicht mal 10 % der Angerufenen melden ihre Bedenken oder ihren konkreten Verdacht an Vorgesetzte, Kollegen oder die zuständige IT-Abteilung.

Dieser, doch recht simpel strukturierte Angriff, zeigt uns recht deutlich, warum Angreifer immer häufiger zum Telefon greifen. Warum soll man sich mit teuren, technologischen Sicherheitsmaßnahmen herumschlagen, wenn es auch deutlich einfacher geht?

Wie man seine Mitarbeitende und sein Team gegen Vishing schützen kann

Folgender Spruch klingt für mich schon fast, wie ein Mantra:

„Train as you fight, fight as you train“

Auch wenn dieser Spruch aus dem Militär stammt, könnte er, besonders im Hinblick auf die Bedrohung durch Voice-Phishing, nicht passender sein.

Anders als bei Phishing oder Spear-Phishing-Angriffen gibt das Telefon dem Angreifer einen großen Spielraum, was die Manipulation seines Opfers anbelangt, daher muss klar sein: Kein E-Learning oder Flyer wird einen Menschen auf den Stress und die Emotionen vorbereiten, die durch solch einen Anruf ausgelöst werden können – Sie sollten für den Ernstfall trainieren.

Ein erprobter Ansatz für ganzheitliche Vishing-Resilienz

Definieren Sie Ihre Schlüsselpositionen

Auch wenn jeder Mensch mit einem Telefon in Ihrem Unternehmen zu einem Einfallstor werden kann, ergibt es Sinn, im ersten Schritt gefährdete Schlüsselpositionen zu definieren. Das könnten etwa Personen mit besonderen Befugnissen und Zugriffsberechtigungen sein.

Simulieren Sie realistische Vishing-Angriffe

Schlüpfen Sie in die Rolle eines echten Angreifers und rufen Sie an!

Ich empfehle gerne, eine Vishing-Kampagne nicht vorher anzukündigen, um den bestmöglichen Awareness-Effekt zu erzielen. Versuchen Sie verschiedene Szenarien, wie das Abgreifen von sensiblen Informationen oder das Auslösen von kritischen Handlungen (URLs, Downloads, Dateneingaben etc.). Angerufene erleben somit hautnah, wie sich ein echter Angriff anfühlt und haben die Chance, realitätsnah zu trainieren – ohne dass ein echter Schaden entsteht.

Nutzen Sie die Chance für ein individuelles Live-Training

Um die bestmögliche Grundlage für ein 1:1 Training zu schaffen, stoppen wir die Vishing-Simulation meistens in dem Moment, wo die Informationen abfließen, die kritische Handlung durchgeführt oder der Angriff abgewertet wird. Nun gibt sich der Angreifer als Awareness Trainer zu erkennen und beginnt mit einem individuellen Training, welches auf die zuvor geleistete Reaktion des Angerufenen aufbaut. Hierbei ist es wichtig, auf die Bedürfnisse, Persönlichkeitsmerkmale und Erfahrung der Mitarbeitenden einzugehen.

Hier entsteht der größte Lerneffekt.

Denken Sie einen Schritt weiter – das könnte Ihr Unternehmen präventiv schützen

Sorgen Sie für einen offenen Umgang mit dem Thema Vishing und ermutigen Sie Mitarbeitende, verdächtige Anrufe und Vorfälle zu melden. Wir gehen davon aus, dass die meisten Vishing-Angriffe unter dem Radar bleiben, weil Mitarbeitende z. B. einen "Fehler“ gemacht haben und Konsequenzen fürchten oder schlichtweg nicht wissen, an welche Person oder Abteilung sie sich mit ihrem Verdacht wenden können. Hier verpassen viele Unternehmen eine große Chance, Angriffe rechtzeitig zu erkennen und auf diese als geschlossene Einheit zu reagieren.

Ich freue mich über Kommentare und beantworte gerne Ihre Fragen!

Danke und bis bald!

Comments